Langkah-langkah berikut adalah dasar-dasar setup mikrotik yang dikonfigurasikan untuk jaringan

sederhana sebagai gateway server.

1. Langkah pertama adalah install Mikrotik RouterOS pada PC atau pasang DOM.

2. Login Pada Mikrotik Routers melalui console :

MikroTik v2.9.7

Login: admin <enter>

Password: (kosongkan) <enter>

Sampai langkah ini kita sudah bisa masuk pada mesin Mikrotik. User default adalah admin

dan tanpa password, tinggal ketik admin kemudian tekan tombol enter.

3. Untuk keamanan ganti password default

[admin@Mikrotik] > password

old password: *****

new password: *****

retype new password: *****

[admin@ Mikrotik]] >

4. Mengganti nama Mikrotik Router, pada langkah ini nama server akan

diganti menjadi “XAVIERO” (nama ini sih bebas2 aja mo diganti)

[admin@Mikrotik] > system identity set name=XAVIERO

[admin@XAVIERO] >

5. Melihat interface pada Mikrotik Router

[admin@XAVIERO] > interface print

Flags: X – disabled, D – dynamic, R – running

# NAME TYPE RX-RATE TX-RATE MTU

0 R ether1 ether 0 0 1500

1 R ether2 ether 0 0 1500

[admin@XAVIERO] >

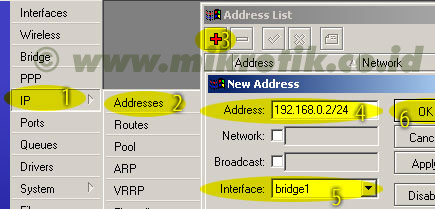

6. Memberikan IP address pada interface Mikrotik. Misalkan ether1

akan kita gunakan untuk koneksi ke Internet dengan IP 192.168.0.1 dan

ether2 akan kita gunakan untuk network local kita dengan IP 172.16.0.1

[admin@XAVIERO] > ip address add address=192.168.0.1

netmask=255.255.255.0 interface=ether1

[admin@XAVIERO] > ip address add address=172.16.0.1

netmask=255.255.255.0 interface=ether2

7. Melihat konfigurasi IP address yang sudah kita berikan

[admin@XAVIERO] >ip address print

Flags: X – disabled, I – invalid, D – dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 192.168.0.1/24 192.168.0.0 192.168.0.63 ether1

1 172.16.0.1/24 172.16.0.0 172.16.0.255 ether2

[admin@XAVIERO] >

8. Memberikan default Gateway, diasumsikan gateway untuk koneksi internet adalah 192.168.0.254

[admin@XAVIERO] > /ip route add gateway=192.168.0.254

9. Melihat Tabel routing pada Mikrotik Routers

[admin@XAVIERO] > ip route print

Flags: X – disabled, A – active, D – dynamic,

C – connect, S – static, r – rip, b – bgp, o – ospf

# DST-ADDRESS PREFSRC G GATEWAY DISTANCE INTERFACE

0 ADC 172.16.0.0/24 172.16.0.1 ether2

1 ADC 192.168.0.0/26 192.168.0.1 ether1

2 A S 0.0.0.0/0 r 192.168.0.254 ether1

[admin@XAVIERO] >

10. Tes Ping ke Gateway untuk memastikan konfigurasi sudah benar

[admin@XAVIERO] > ping 192.168.0.254

192.168.0.254 64 byte ping: ttl=64 time<1 ms

192.168.0.254 64 byte ping: ttl=64 time<1 ms

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 0/0.0/0 ms

[admin@XAVIERO] >

11. Setup DNS pada Mikrotik Routers

[admin@XAVIERO] > ip dns set primary-dns=192.168.0.10 allow-remoterequests=no

[admin@XAVIERO] > ip dns set secondary-dns=192.168.0.11 allow-remoterequests=no

12. Melihat konfigurasi DNS

[admin@XAVIERO] > ip dns print

primary-dns: 192.168.0.10

secondary-dns: 192.168.0.11

allow-remote-requests: no

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 16KiB

[admin@XAVIERO] >

13. Tes untuk akses domain, misalnya dengan ping nama domain

[admin@XAVIERO] > ping yahoo.com

216.109.112.135 64 byte ping: ttl=48 time=250 ms

10 packets transmitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 571/571.0/571 ms

[admin@XAVIERO] >

Jika sudah berhasil reply berarti seting DNS sudah benar.

14. Setup Masquerading, Jika Mikrotik akan kita pergunakan sebagai

gateway server maka agar client computer pada network dapat terkoneksi

ke internet perlu kita masquerading.

[admin@XAVIERO]> ip firewall nat add action=masquerade outinterface=

ether1 chain:srcnat

[admin@XAVIERO] >

15. Melihat konfigurasi Masquerading

[admin@XAVIERO]ip firewall nat print

Flags: X – disabled, I – invalid, D – dynamic

0 chain=srcnat out-interface=ether1 action=masquerade

[admin@XAVIERO] >

Setelah langkah ini bisa dilakukan pemeriksaan untuk koneksi dari

jaringan local. Dan jika berhasil berarti kita sudah berhasil melakukan

instalasi Mikrotik Router sebagai Gateway server. Setelah terkoneksi

dengan jaringan Mikrotik dapat dimanage menggunakan WinBox

yang bisa di download dari Mikrotik.com atau dari server mikrotik kita.

Misal Ip address server

mikrotik kita 192.168.0.1, via browser buka

http://192.168.0.1 dan download WinBox dari situ.

Jika kita menginginkan client mendapatkan IP address secara otomatis

maka perlu kita setup dhcp server pada Mikrotik. Berikut

langkah-langkahnya :

1.Buat IP address pool

/ip pool add name=dhcp-pool ranges=172.16.0.10-172.16.0.20

2. Tambahkan DHCP Network dan gatewaynya yang akan didistribusikan ke

client Pada contoh ini networknya adalah 172.16.0.0/24 dan gatewaynya

172.16.0.1

/ip dhcp-server network add address=172.16.0.0/24 gateway=172.16.0.1

3. Tambahkan DHCP Server ( pada contoh ini dhcp diterapkan pada interface ether2 )

/ip dhcp-server add interface=ether2 address-pool=dhcp-pool

4. Lihat status DHCP server

[admin@XAVIERO]> ip dhcp-server print

Flags: X – disabled, I – invalid

# NAME INTERFACE RELAY ADDRESS-POOL LEASE-TIME ADD-ARP

0 X dhcp1 ether2

Tanda X menyatakan bahwa DHCP server belum enable maka perlu dienablekan terlebih dahulu pada langkah 5.

5. Jangan Lupa dibuat enable dulu dhcp servernya

/ip dhcp-server enable 0

kemudian cek kembali dhcp-server seperti langkah 4, jika tanda X sudah tidak ada berarti sudah aktif.

6. Tes Dari client

c:\>ping

www.yahoo.com

untuk bandwith controller, bisa dengan sistem simple queue ataupun bisa dengan mangle

[admin@XAVIERO] queue simple> add name=Komputer01

interface=ether2 target-address=172.16.0.1/24 max-limit=65536/131072

[admin@XAVIERO] queue simple> add name=Komputer02

interface=ether2 target-address=172.16.0.2/24 max-limit=65536/131072

dan seterusnya…

Material

Untuk Membuat Wajanbolic e-goen dengan modem GSM/ CDMA bisa juga

diganti dengan wifi kalo ada jaringan wifi (biar bisa Gretongan)

Material

Untuk Membuat Wajanbolic e-goen dengan modem GSM/ CDMA bisa juga

diganti dengan wifi kalo ada jaringan wifi (biar bisa Gretongan)

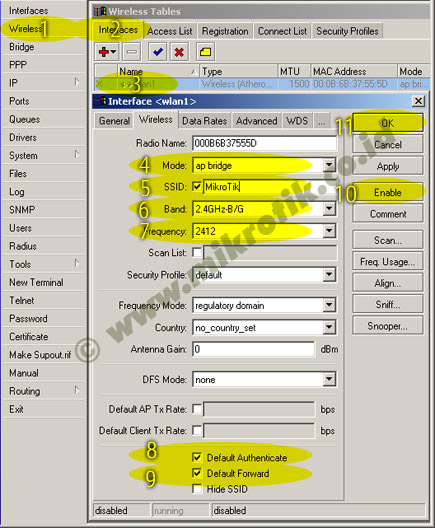

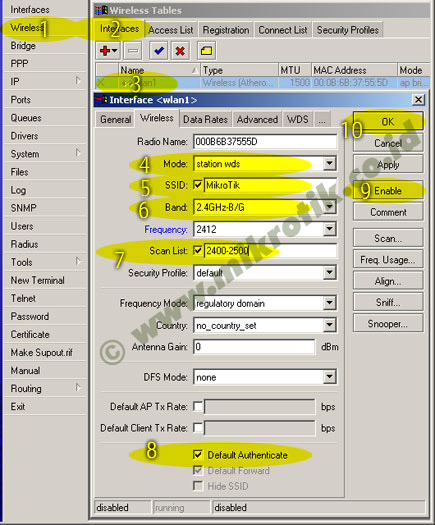

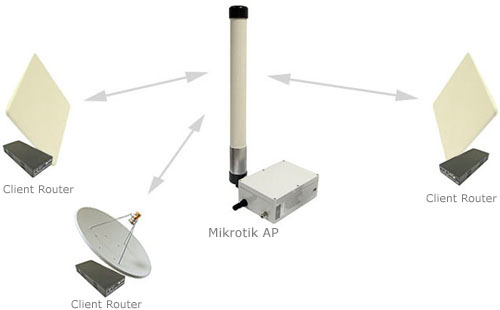

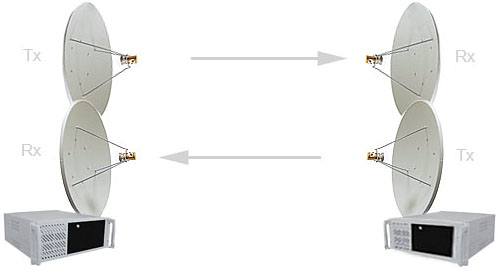

Point-to-multipoint setup

Point-to-multipoint setup Backbone link + AP

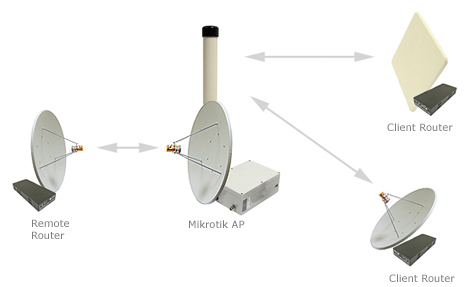

Backbone link + AP

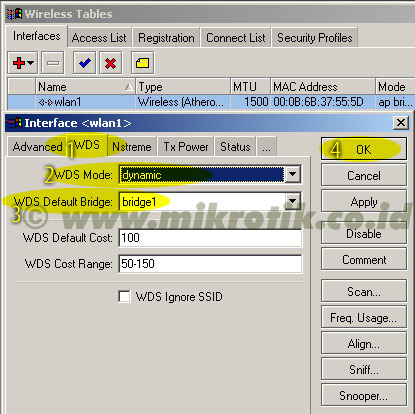

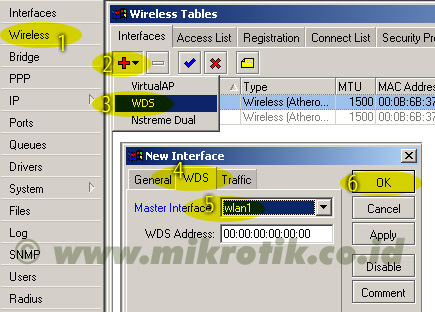

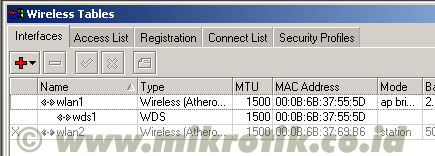

WDS

WDS